- محمد مهدی صادقی اصل محمد حسام قیدی

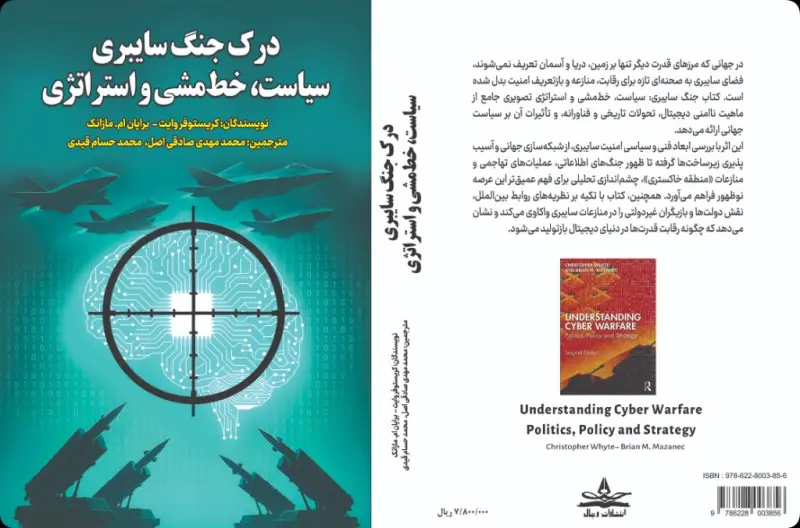

کتاب "درک جنگ سایبری سیاست، خطمشی و استراتژی" ترجمه محمدمهدی صادقی و محمد حسام قیدی با افتخار در #انتشارات_رجال منتشر گردید

شما نیز برای انتشار آثار ارزشمند علمی و پژوهشی خود در انتشارات رجال با ما در ارتباط باشید:

09142052930

@dr_Ehsanjafarifar

@PUB_REJAL_ARTICLE

انتشارات رجال (ناشر رجال علمی و سیاسی)

@pub_rejal_article

09142052930

فهرست مطالب

عنوان صفحه

پیشگفتار 1

فصل اول : مقدمه 15

امنیت سایبری چیست؟ 19

دامنه جنگ و نزاع سایبری چیست؟ 20

موانع پایدار میان دنیای دیجیتال و واقعی 23

ماهیت فیزیکی حوزه دیجیتال 24

توسعه برونزا 24

پیچیدگی درونمانده که به تکثیر میانجامد 26

ناامنی ذاتی 26

چگونه میدانیم درباره مناقشات سایبری و ناامنی دیجیتال چه میدانیم؟ 27

طرح کلی کتاب 29

فصل دوم : پایههای فناورانه ناامنی در عصر دیجیتال 33

پایههای فناورانه ناامنی سایبری 35

شبکهسازی جهان: نحوه عملکرد اینترنت 36

امنیت اطلاعات و سامانههای اطلاعاتی 49

پیادهسازی آن (یا «امنیت کامپیوترهای متصل به شبکه») 57

چه چیزی در عصر اطلاعات آسیبپذیر است؟ 66

فراتر از طراحی: تأثیرات شبکهای بهعنوان منبع بنیادین ناامنی 71

از بیتها تا نبردها 72

فصل سوم : فضای سایبر و روابط بینالملل 77

ظهور اکوسیستم جهانی سایبر 78

ظهور فضای سایبر در سیاست جهانی: تاریخچه و شرایط 79

معماری سیاسی فضای سایبری 83

چرا فضای سایبری برای نظریه روابط بینالملل اهمیت دارد؟ 88

واقعگرایی، لیبرالیسم، ساختارگرایی: پارادایمهای روابط بینالملل و درگیری سایبری 96

واقعگرایی 99

لیبرالیسم 102

ساختگرایی 106

فضای سایبری و روابط بینالملل: جزایری از مطالعه 109

درگیری سایبری 111

جاسوسی و ضدجاسوسی 112

کنترلهای اینترنت، اقتدارگرایی و سرکوب سایبری 114

حکمرانی فضای سایبری 116

قدم بعدی کجاست؟ 117

مطالعات بیشتر 118

فصل چهارم : بهرهبرداری از اطلاعات سیگنالی تا جنگجویان سایبری 121

ازدواج ناگسستنی کامپیوتر و جاسوسی 122

ورود انیگما 126

تونّی و کولوسوس 133

کامپیوترهای دوران جنگ سرد و گذار از محدود به عمومی 137

ورود اینترنت 140

توسعه متوقفشده، محافظت رمزنگاریشده و تحقق با تأخیر 141

بلوغ و بهرهبرداری در عصر درگیری سایبری 144

به سمت جنگ سایبری 148

فصل پنجم :حمله از بهرهبرداری تا عملیات سایبری تهاجمی 153

عملیات سایبری تهاجمی و فضای دیجیتال امروز 154

عملیات سایبری تهاجمی بهعنوان انقلاب در امور نظامی 159

ویژگیهای خاص «سلاحهای» سایبری 161

چالش نسبت دادن عامل 162

تهاجم بهعنوان ناشی از ملاحظات دفاعی 164

ماهیت چندکاربردی فناوریهای اینترنتی 167

غیرقابل پیشبینی بودن و امکان آسیب جانبی 169

ارزش نامشخص بازدارندگی 170

اهمیت محرمانگی و عنصر غافلگیری 171

جنگ نامتقارن 172

ضریب توان 175

عملیات سایبری تهاجمی چگونه است؟ 177

درک جنگ سایبری 180

فصل ششم:شکل دادن تحریف، فریب، مسموم کردن 183

شکلدهی، نه سیگنالدهی 187

جذابیت اجتنابناپذیر شکلدهی 192

براندازی، فریب، مسمومسازی 195

براندازی 196

فریب 199

مسمومسازی 202

گامهای بعدی 204

فصل هفتم :توپولوژی و تاریخچه رویدادهای عمده درگیری سایبری 207

اصطلاحشناسی درگیری سایبری: جنگ سایبری در برابر درگیری سایبری 208

تاریخچه، الگوها و تحولات مناقشه سایبری میاندولتی 211

اهداف هک دولتی 212

دامنه منازعات سایبری در طول زمان 217

چگونه دولتها یکدیگر را هک میکنند؟ 226

تنوعبخشی به منازعات سایبری 235

افزایش منازعه، افزایش همکاری 244

فصل هشتم:تجربیات ملی در زمینه امنیت سایبری شکلگیری و توسعه نهادی 261

شکلگیری سیاستگذاری امنیت سایبری 261

تشخیص، تکهتکه شدن و نظامیسازی 267

تجربه آمریکا در حوزه سایبری 270

تجارب اولیه 271

پاسخهای اولیه 273

توسعه یکطرفه 277

چالشهای پایدار 282

اروپا، ناتو و امنیت سایبری 287

تجربههای بریتانیا در فضای سایبری 288

ناتو و فضای سایبری 293

دیدگاههای قطبی: تجارب سایبری روسیه و چین 299

تجارب چین در فضای سایبری 300

تجارب روسیه در فضای سایبری 311

زیرساختهای حیاتی 318

تجارب کره شمالی در فضای سایبری 324

فصل نهم : دولتها در سایبرجنگ، پویاشناسی و استراتژیهای ملی در منازعات سایبری 331

چه چیزهایی در عصر منازعات سایبری آسیبپذیر است؟ 331

سیستمهای نظامی 332

زیرساخت حیاتی 336

مالکیت فکری 339

جنگ اطلاعات، فعالیتهای نفوذ و سلامت دموکراسی 341

جنگ سایبری: احتمال وقوع چقدر است؟ 343

آیا فضای سایبر باعث افزایش احتمال حمله دولتها به یکدیگر میشود؟ 347

تمایل دولتها به استفاده از سلاحهای سایبری به تنهایی 348

آیا سلاحهای سایبری احتمال جنگهای متعارف را تغییر میدهند؟ 354

آیا دولتها میتوانند از سلاحهای سایبری برای اجبار استفاده کنند؟ 357

آیا دولتها میتوانند تهاجم سایبری را بازدارند؟ 364

مروری بر نظریه بازدارندگی 366

آگاهی از حمله سایبری و انتساب آن 367

عدم قطعیت درباره آثار سلاحهای سایبری 368

قدرت سایبری و قدرت در عصر دیجیتال 372

چگونگی عملکرد زیرساخت جهانی 377

چگونگی تعامل مردم (و جوامع) با یکدیگر 379

چگونه افراد (و جوامع) یکدیگر را میبینند 380

معنای تغییرات جهانی برای قدرت سایبری 382

پیامدها برای سیاستگذاری و اداره امور کشور 384

فصل دهم : منازعه سایبری بهعنوان منازعه «منطقه خاکستری 389

میان جنگ و صلح 391

جنگ اطلاعاتی 395

کارآمدی منازعه سایبری در «منازعات منطقه خاکستری» 399

اینترنت بهعنوان یک سیستم کنترل جهانی 399

اینترنت به مثابه ناخودآگاه جمعی 403

آبهای گلآلود: ویژگیهای خاص اینترنت در عمل 404

درک درگیری سایبری در «منطقه خاکستری» 404

گسترش فضای تنش محدود در عصر دیجیتال 408

ظرفیتهای اطلاعاتی در عصر اینترنت 409

پارادوکس ثبات-بیثباتی، بازدارندگی و منازعات منطقه خاکستری 413

منطق شرایط 415

استراتژیهای تنش خاکستری بهعنوان چالشهای قدرت سازنده 417

روندهای آتی 419

فصل یازدهم : بازیگران غیردولتی تروریسم، فعالیتهای مخرب و فعالگری آنلاین 423

بازیگران غیردولتی و امنیت سایبری: برخی اصطلاحات 424

فعالیت اجتماعی در عصر دیجیتال 429

فعالان دیجیتال چه کسانی هستند؟ 430

فعالان چگونه از اینترنت استفاده میکنند؟ 433

تجربه فعالان در عصر اطلاعات 437

هکتیویسم 442

ابزارها و تاکتیکهای هکتیویسم 446

تروریسم و فناوریهای اطلاعات 448

شکل و علل تروریسم در عصر دیجیتال 448

نحوه استفاده تروریستها از اینترنت 452

براندازی 460

چگونگی وقوع براندازی 460

چگونه خرابکاران از اینترنت استفاده میکنند؟ 465

هکهای جنایی و سیاسی 467

جرم سایبری، مجرمان سایبری و اهمیت آنها 467

اما مجرمان سایبری چه کسانی هستند؟ 469

برای شاه و کشور: نیابتیهای غیردولتی در درگیریهای سایبری میاندولتی 473

درک اکوسیستم سایبری جهانی 478

فصل دوازدهم : نورمها، اخلاق و حقوق بینالملل برای عملیات سایبری تهاجمی 483

مفاهیم کلیدی 485

نشانههایی از نورمهای اولیه در عصر درگیری سایبری 486

هنجارها و نمونههای اخیر خودداری کامل 488

سکوهای سازمانی و تلاشهای رهبران هنجار برای رسیدن به توافق 490

سازمان ملل بهعنوان بستری برای ظهور نورمهای سایبری 492

گروهی از کارشناسان دولتی ۲۰۱۷ نتوانست به هیچ اجماعی برسد. 498

ناتو بهعنوان بستر سازمانی برای ظهور نورمهای سایبری 500

سایر مجامع چندجانبه بهعنوان بسترهای سازمانی برای ظهور نورمهای سایبری 505

پیشبینی روند تکامل نورمها در آینده 508

تسلیحات فناوری نوظهور و نظریه تکامل نورم 509

دلایل نظریه تکامل هنجارها 511

چشمانداز نورمهای عملیاتهای سایبری نظامی 514

دولتهای قدرتمند، نورمهای محدودکننده و منافع ملی 514

علاقه چین به عملیاتهای سایبری نظامی 515

علاقه روسیه به عملیات سایبری تهاجمی 517

علاقه ایالات متحده به عملیات سایبری تهاجمی 518

عوامل ثانویه تأثیرگذار بر ظهور هنجارها 519

عدم همراستایی با هنجارهای غالب موجود احتمالی نیست 519

خیلی دیر برای ایجاد پیشگیرانه هنجارها درباره عملیاتهای سایبری نظامی 520

دیدگاههای متفاوت درباره تواناییهای آینده و افزایش تهدید 521

تأثیر تصور عدم دفاعپذیری 522

سلطه واحد و تأخیر در گسترش و پذیرش 524

چشمانداز مرحله رشد و درونیسازی نورمهای عملیاتهای سایبری نظامی 525

نتیجهگیریها 527

فصل سیزدهم :تکامل، چگونه منطقهای درگیری سایبری ممکن است تغییر کنند 531

دگردیسی آتی امنیت سایبری و درگیری 533

نتیجهگیری مهم 534

فیل در اتاق: هوش مصنوعی و منازعات سایبری 535

تاریخچه کوتاه حوزه هوش مصنوعی 537

هوش مصنوعی و دینامیک درگیری سایبری 543

هوش مصنوعی ما را هک میکند، ما یکدیگر را هک میکنیم، همهٔ ما هوش مصنوعی را هک میکنیم 547

عامل انسانی، وابستگیهای مسیر و اثرات شبکهای، و اینها همه! 551

از تکامل تا انقلاب 555

فصل چهاردهم :انقلاب، چگونه ماهیت درگیری سایبری ممکن است تغییر کند 559

ناامنی ذاتی اینترنت امروز 560

تحول امنیت: بلاکچین، فناوری دفتر کل توزیعشده و رسانههای جدید ذخیرهسازی اطلاعات 561

انقلاب محاسبات کوانتومی در حال ظهور 564

کامپیوتر کوانتومی دقیقاً چیست؟ 565

انقلاب و فراتر از آن 569

واژهنامه 571

.